Jak przejść pomyślnie Audyt KRI z Systemem Zarządzania Uprawnieniami (SZU)?

Co to jest KRI i kogo dotyczy?

Krajowe Ramy Interoperacyjności (KRI) to potoczna nazwa rozporządzenia Rady Ministrów z dnia 12 kwietnia 2012 r. Dokument ten określa wytyczne dotyczące minimalnych wymagań dla rejestrów publicznych, wymiany informacji w formie elektronicznej oraz systemów teleinformatycznych. KRI posiada minimalne standardy, które podmioty publiczne muszą spełniać, aby zapewnić skuteczną komunikację, wymianę informacji oraz interoperacyjność swoich systemów.

Interoperacyjność, czyli zdolność do sprawnego funkcjonowania i wymiany informacji między różnymi systemami, staje się kluczowym aspektem w kontekście świadczenia usług publicznych online. Dla obywateli i przedsiębiorstw oznacza to bardziej płynne i efektywne korzystanie z elektronicznych usług administracyjnych. KRI ustala standardy, które mają zagwarantować spójność i zgodność między różnymi urzędami administracji rządowej, samorządowej, sądami i placówkami zdrowia.

Audyt KRI co to jest?

Audyt bezpieczeństwa informatycznego, to nic innego jak zapewnienie solidnej ochrony danych. Celem tego procesu jest stworzenie zasad, które gwarantują nie tylko bezpieczną pracę, ale również odpowiednie zabezpieczanie informacji. Taki audyt powinien odbywać się co najmniej raz w roku i może być realizowany wewnętrznie lub przy wsparciu zewnętrznej firmy.

W trakcie audytu szczególną uwagę zwraca się na bezpieczeństwo plików systemowych. Ochrona tych kluczowych elementów systemu jest nieodłącznym elementem strategii zapobiegania atakom i utracie danych. Audytorzy analizują czy istniejące rozwiązania są zgodne z najnowszymi standardami bezpieczeństwa, czy stosowane mechanizmy kryptograficzne są wystarczająco silne oraz czy zabezpieczenia są skonfigurowane zgodnie z najlepszymi praktykami. Skupiają się również na analizie ryzyka związanego z utratą integralności, dostępności i poufności danych, starając się zidentyfikować działania mające na celu minimalizację tych zagrożeń. Badają, czy osoby odpowiedzialne za przetwarzanie informacji posiadają właściwe uprawnienia, przeprowadzając także szkolenia z zakresu bezpieczeństwa informacji oraz skutków ewentualnych naruszeń zasad bezpieczeństwa. Audyt służy także ocenie gotowości podmiotu do minimalizacji ryzyka utraty danych w przypadku awarii.

Każdy przeprowadzony audyt KRI zamyka się raportem, prezentującym poziom zgodności z wymaganiami w formie graficznej, szczegółowy opis badanych obszarów oraz listę zaleceń.

SZU jako wsparcie przy Audycie KRI

Co rok wyniki kontroli NIK wykazują, że najczęstszym problemem jest brak egzekwowania przez jednostki samorządu terytorialnego przyjętych rozwiązań technicznych służących ochronie przetwarzanych informacji. Często takie rozwiązania nie zostały odpowiednio określone i świadczą o tym nieprawidłowości w zakresie zarządzania uprawnieniami użytkowników systemów informatycznych.

System Zarządzania Uprawnieniami wspiera kierownictwo podmiotu publicznego dzięki wypełnieniu warunków umożliwiających realizację i egzekwowanie działań. SZU zapewnia, że osoby zaangażowane w proces przetwarzania informacji posiadają odpowiednie uprawnienia. Uczestniczą w tym procesie w stopniu adekwatnym do realizowanych przez nie zadań oraz obowiązków mających na celu zapewnienie bezpieczeństwa informacji.

Korzyści z wdrożenia SZU

Dzięki naszemu systemowi, zautomatyzujesz procesy zarządzania uprawnieniami. SZU umożliwia nadawanie, weryfikację oraz odbieranie uprawnień do systemów informatycznych. Oto istotne korzyści systemu SZU:

-

-

- elektroniczne wnioskowanie o nadanie/zwrot uprawnień dzięki interaktywnemu formularzowi dokładne określenie uprawnień i odpowiedzialności dzięki definicjom uprawnień,

- dokładne określenie uprawnień i odpowiedzialności dzięki definicjom uprawnień

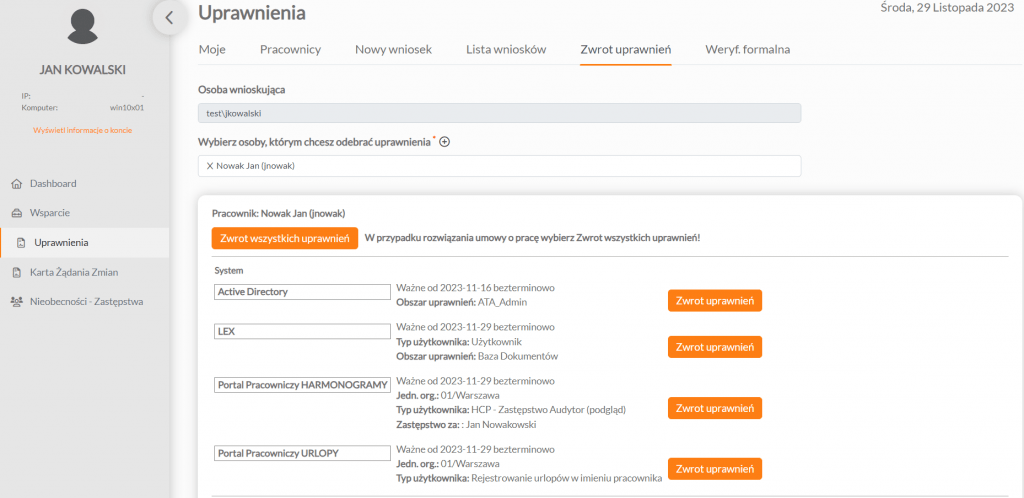

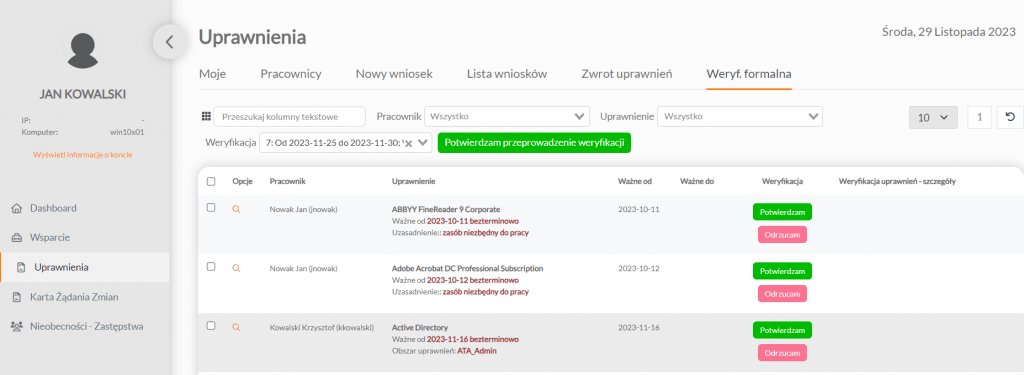

- stworzenie i wdrożenie procesu weryfikacji i nadzoru dzięki dwuetapowej weryfikacji uprawnień (proces ten obejmuje regularne weryfikacje poziomu dostępu do systemów),

- regularna aktualizacja uprawnień dzięki panelowi kierownika (bezpośredni przełożony, przy zmieniających się zadaniach i obowiązkach swojego podwładnego może wnioskować o odebranie nadmiarowych bądź wydanie nowych uprawnień),

- regularne przeglądy i audyty systemów dzięki kartotekom użytkownika zawierającym szczegółowe informacje o systemach, powiązaniach i współzależnościach między nimi,

- automatyczne przekierowanie kluczowych zadań dzięki modułowi nieobecności/zastępstwa.

-